반응형

리눅스 서버를 운영하면서 SSH Bruteforce 공격 이벤트가 발생한 적이 있다.

Bruteforce는 입력할 수 있는 모든 값들을 대입하여 계정 정보를 획득하는 공격으로,

공격자가 계정을 탈취하게 되면 정보 유출 및 악성코드 감염 등의 피해가 발생할 수 있다.

해당 공격의 대응방안으로

- 5회 이상 로그인 실패 시, 일정기간동안 접근 제한

- 영문, 숫자, 특수문자 등을 조합하여 8자 이상의 패스워드 사용

- 디폴트 서버 접근 포트 변경

등의 방안이 있는데 이번에는 root 계정을 ssh 접속 제한하는 방법을 먼저 적용해 보기로 했다.

# root 계정 외 새로운 계정 생성

useradd [계정명]

# 계정 암호 설정

passwd [계정명]

new password :

retype new password :

# ssh 설정 파일 수정

# vi /etc/ssh/sshd_config

# 설정파일 내용 변경

PermitRootLogin yes

=> PermitRootLogin no

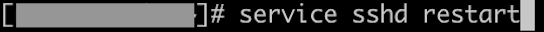

# ssh 설정 재기동

# service sshd restart

위와 같이 설정했다면 이제 root 계정으로는 ssh로 직접 접속을 할 수 없게 되고 root 계정으로 작업이 필요한 경우

새로 생성한 계정으로 로그인한 후 root 계정으로 변경하여 root 계정을 사용할 수 있다.

반응형

'Server' 카테고리의 다른 글

| SSH Bruteforce 공격 대응 두번째 - default port 변경하기 (0) | 2024.05.03 |

|---|---|

| mysql root 계정 접속을 localhost에서만 허용하도록 설정 (0) | 2023.10.10 |

| 오류 해결 (톰캣 서버) - address already in use (Bind failed) (0) | 2023.10.05 |

| WebtoB 명령어 (0) | 2023.03.15 |

댓글